СПЕЦПРОЄКТ

20 червня 2025

Шалений інтерес до криптовалют в Україні, як і за кордоном, зростає навіть швидше за їхню цінність. Це приваблює шахраїв, які стають все більш віртуозними та не гребують викраденням будь-яких сум.

Оскільки в Україні "крипта" досі в "сірій зоні", у поле зору правоохоронців часто потрапляють не лише зловмисники, а і їхні жертви, подекуди ще й з наслідками зі сфери оподаткування.

Як убезпечити себе від шахрайства і не потрапити в пастку, рекомендують експерти ObmenAT24.

Найбільш популярні шахрайські схеми з криптою

Розвиток сучасних AI-інструментів значно розширив горизонти можливостей криптошахраїв. Майже щодня їхні схеми вдосконалюються, стають все більш майстерними та віртуозними.

AI-генератори текстів дозволяють створювати переконливі листи, повідомлення або сайти, які майже неможливо відрізнити від справжніх. Діпфейки допомагають шахраям імітувати відомих осіб або керівників компаній. Синтез голосу на основі AI дозволяє проводити телефонні шахрайства, де голос звучить як у "керівника" чи "підтримки біржі". Навіть класичні давно відомі всім схеми криптошахрайства досягли рівня неабиякої майстерності, якщо не сказати "професіоналізму", у певному сенсі.

Однією з найбільш розповсюджених лишається схема з фішинговими сайтами. З метою викрадення особистих даних користувачів – логіну, паролю, приватних ключів або seed-фрази – шахраї створюють підроблені (фішингові) копії відомих криптовалютних бірж, гаманців або платіжних сервісів.

Злочинці копіюють дизайн та інтерфейс легального ресурсу (наприклад, Binance, Trust Wallet, Metamask тощо), часто використовуючи схожі доменні імена: binancē.com замість binance.com або wallet.trust-org.net замість trustwallet.com.

"Хоча схема стара як світ, чимало власників криптовалюти – як новачків, так і профі – потрапляють на її гачок через вражаючу віртуозність, якої досягли шахраї, використовуючи сучасні інструменти. Сучасні підробки виконуються з високою якістю дизайну та "юзабіліті", завдяки яким їх майже неможливо відрізнити від оригіналу. Шахраї копіюють не лише дизайн справжніх сайтів, а й анімацію, функціонал, системи підтримки, адаптацію під мобільні пристрої та браузери", – розповідають експерти ObmеnAT24.

За їхніми словами, нерідко сучасні фішингові сайти, які створюються для шахрайства з криптовалютами, мають SSL-сертифікати (розширення в імені сайту "https://"), що раніше вважалось безумовною ознакою абсолютно безпечного ресурсу.

Шахраї створюють для оборудок складні сайти, які виглядають як сучасні fintech-сервіси – з особистими кабінетами користувачів, графіками, бонусами, "онлайн-менеджером".

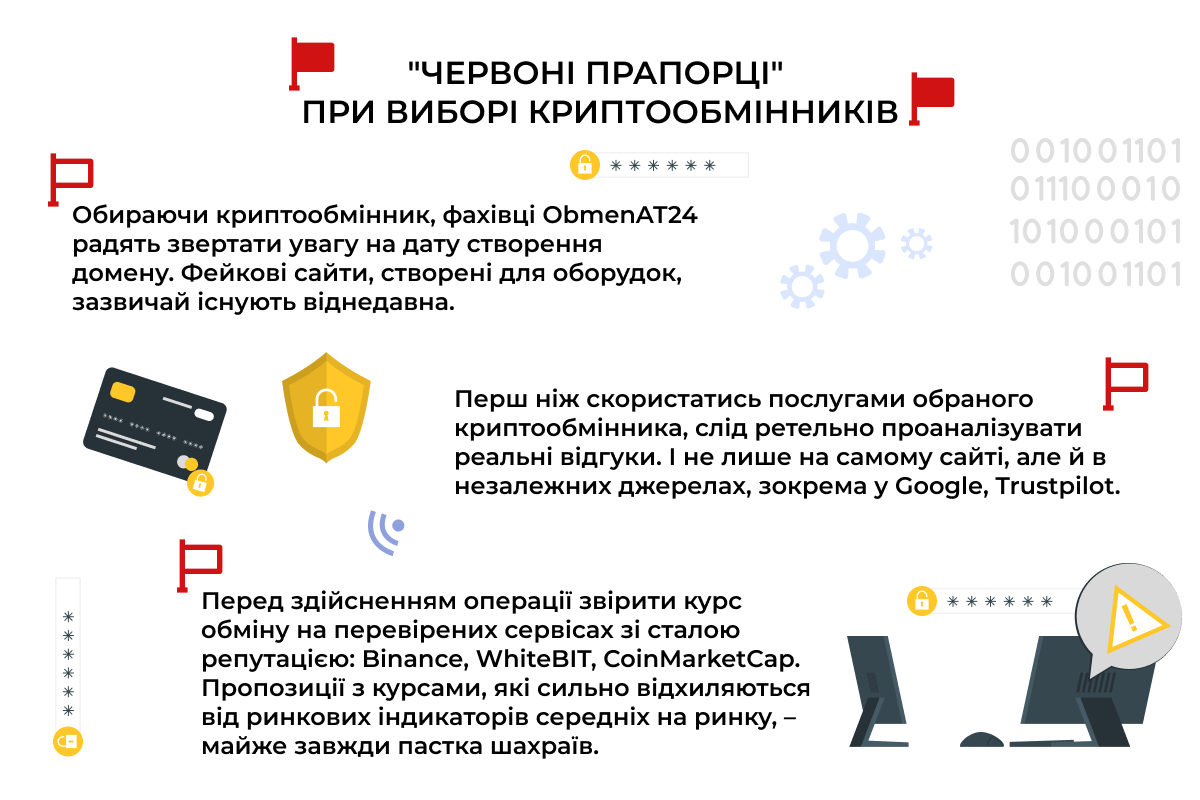

Як правило, домен реєструють лише на 1–2 дні. Зібравши кругленьку суму за його допомогою, зловмисники безслідно зникають.

Фішингові сайти активно просуваються через рекламу в пошукових системах або соцмережах. Масові розсилки фішингових посилань відбуваються через імейл, телеграм, вайбер. Наразі не рідкість – заміна посилань у форумах, коментарях, під виглядом технічної підтримки тощо.

Підроблені сайти, зокрема, просуваються через контекстну рекламу гугл, що іноді дає їм змогу опинятись в результатах пошукової видачі вище за справжні. Людина шукає Binance, а клацає на рекламу з текстом Binance, що веде на підроблений домен фішингового сайту.

Замість простих ботів деякі фейкові сайти використовують відеочат з ілюзією живого "менеджера". Для цього застосовують генеративні інструменти на основі штучного інтелекту – deepfake-зображення людини зі штучним згенерованим голосом.

Сучасні злочинці створюють телеграм-боти, які імітують реальну техпідтримку біржі, гаманця чи обмінки. Навіть аватарки, підписи та лінки ідентичні справжнім – їх шахраї просто крадуть з оригінальних сайтів.

У телеграм-каналах, соцмережах, на форумах або в Google Ads шахраї публікують оголошення або рекламу про "супервигідний курс", який значно привабливіший за ринковий.

"Схема з курсом особливо небезпечна для новачків крипторинку, які ще погано орієнтуються в екосистемі криптосервісів. На неї в погоні за більшим прибутком або можливістю здійснити швидкий обмін без перевірок попадаються і досвідчені криптогравці. Гроші зникають миттєво і без найменших шансів на повернення – шахраї працюють, не залишаючи юридичних слідів, заплутуючи технічні сліди, за якими їх можна відстежити чи ідентифікувати", – попереджують фахівці ObmеnAT24.

Не менше ніж схема з фішинговими сайтами популярна оборудка з "замороженням" операції. Її суть полягає в тому, що шахраї під прикриттям цілком легальних політик та вимог KYC (уточнення персональних даних, походження коштів, суть та ціль операції), політик та вимог AML (запобігання відмиванню коштів отриманих злочинним шляхом, походження коштів, суть та ціль операції) або технічної помилки / збою сервісу імітують перевірку транзакції.

Користувача просять надіслати додаткові гроші, ("активаційний платіж" / "комісію" / "верифікаційну суму"), щоб "розморозити" транзакцію. Після виконання операції зникають разом з вкраденими грошима.

Найчастіше схема використовується фейковими обмінниками або P2P-платформами, а також, при згоді жертви шахраїв взяти участь у фішингових інвестиційних проєктах, попереджають експерти ObmenAT24.

Віртуозність у виконанні в операціях із "заморожуванням" вражає. Шахраї стали активніше діяти під прикриттям сучасних професійних термінів KYC і AML, "комплаєнс". З їх допомогою вони створюють у користувача ілюзію правомірності дій, спілкування з легітимною фінансовою інституцією. Для посилення враження і додаткового психологічного тиску на жертву шахраї надсилають користувачам підроблені листи від "податкової", "СБУ", "регуляторів" з печатками, підписами та реквізитами. Відрізнити їх від справжніх дуже непросто.

"Неабияке занепокоєння викликає використання шахраями україномовного контенту: за допомогою AI вони легко перекладають тексти на українську, створюючи ілюзію додаткової легітимності. Останнім часом почастішали й оборудки від імені відомої міжнародної / американської / європейської платформи або сервісу, яка «щойно заходить на український ринок»", – попереджують фахівці ObmеnAT24.

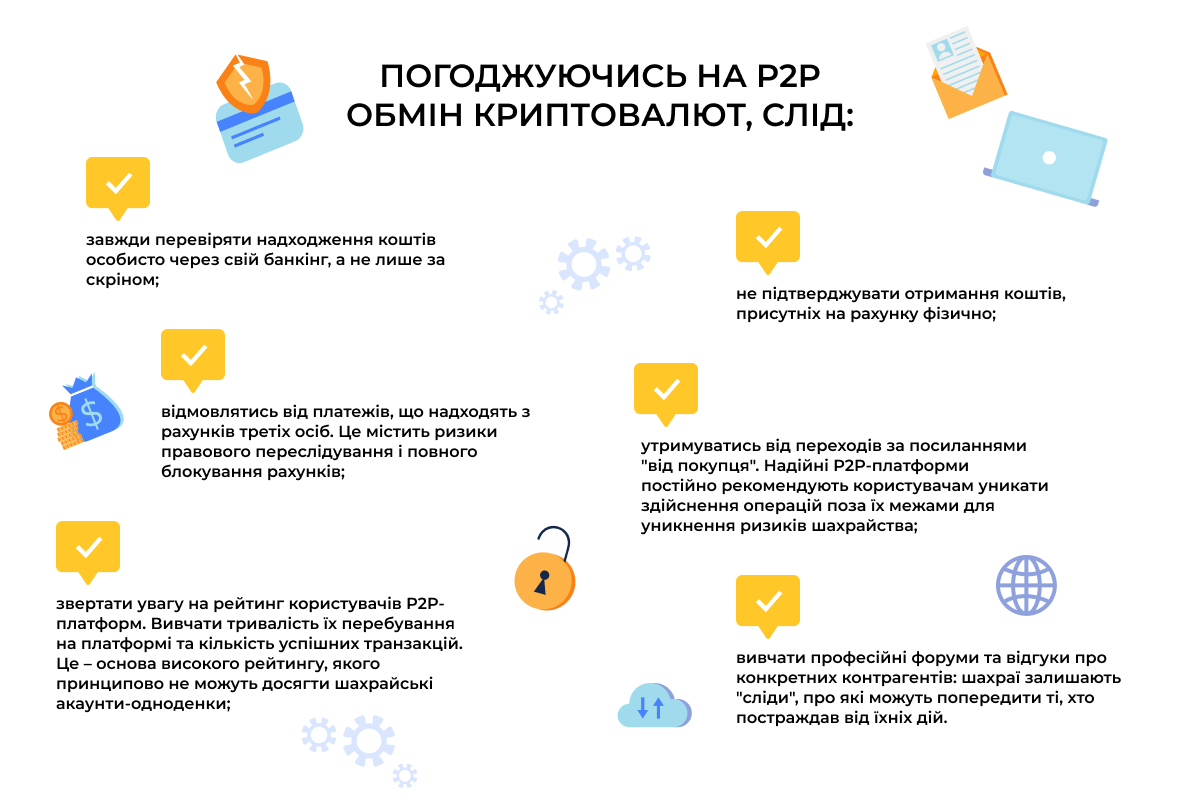

Не рідкість шахрайство у P2P (peer-to-peer) угодах – модель, при якій користувачі напряму купують або продають криптовалюту одне одному через платформи-майданчики (наприклад, Binance P2P, Bybit P2P, OKX P2P тощо), що виконують роль посередника-гаранта. За допомогою маніпуляцій зловмисники навчились обходити технічний захист сервісів з беззаперечною репутацією.

При P2P криптообміні шахраї нерідко використовують підміну реквізитів, підробляючи скриншоти. У таких випадках, псевдопокупець надсилає фальшивий скриншот переказу коштів або підмінює реквізити, вимагаючи від продавця розблокувати крипту. Якщо жертва не перевіряє надходження коштів – втрачає актив. Ще одна розповсюджена оборудка – "придбання чужим коштом" (fraudulent transfer): зловмисник створює ордер і оплачує його з рахунку третьої особи (яка потім заявить про шахрайство). Продавець втрачає криптовалюту, третя особа – гроші, правоохоронці блокують рахунки обох. У виграші лишаються шахраї.

"Криптообмін з P2P багатьом здається привабливим і безпечним варіантом через репутаційні рейтинги користувачів P2P-платформ та вбудовані на них гарантії й захист. Проте саме це створює ілюзію безпеки, чим користуються шахраї", – попереджують фахівці ObmеnAT24.

Розповсюджена також при P2P шахрайстві схема з затягуванням суперечок. Шахраї ініціюють їх з метою емоційного або психологічного тиску ("у мене діти", "помилково надіслав з іншої картки" тощо). В хід ідуть будь-які аргументи емоційно-психологічного характеру, аби змусити жертву обрати опцію "розблокувати". Згода зробити це незмінно веде до втрати коштів.

Як вберегтись від шахрайських схем

Чим популярніший сайт обмінника або платіжного сервісу, тим частіше трапляються його шахрайські імітації. Неодноразово з подібними випадками мав справу й один з найбільш популярних в Україні – обмінник з беззаперечною репутацією ObmenAT24.

Найбільш надійний запобіжник від зустрічі з шахраями – використання офіційних каналів взаємодії з ObmenAT24, кажуть його представники:

"Корекція вартості може бути невигідною окремим інвесторам, хоча для інших вона створює нові можливості отримання інвестиційного прибутку, причому як в разі відновлення росту, так і у випадку роботи з короткими позиціями навіть в умовах падіння ринку", – йдеться в аналітичному огляді ObmеnAT24.

Ризики на централізованих біржах у періоди значних коливань курсу:

- Різкі цінові коливання: Раптові зміни курсу можуть призвести до втрат при купівлі або продажу криптовалюти. не вистачає висновків - втрата може бути лише при трейдингувсі купують на низах та продають на піках

- Затримки в обробці транзакцій: Високе навантаження на мережу блокчейну або конкретної біржової платформи може спричинити затримки в обробці транзакцій, що також може впливати на курс обміну.

- Технічні збої: Підвищене навантаження або інші технічні причини можуть призвести до збоїв у роботі біржі, що ускладнює або унеможливлює проведення операцій.

- Психологічний тиск: Страх втрат може спонукати клієнтів до необдуманих рішень, таких як панічний продаж активів. Масовий "купівельний хайп" — також не найкращий порадник для раціональних інвестицій та операцій. Обидві ситуації — часта та доволі вагома причина втрат.

- Сервіс ObmenAT24 працює в Україні з 2016 року

Підтримується міжнародною компанією з реєстрацією в ОАЕ (Дубай). Географія операцій сервісу через мережу партнерів охоплює 40 столиць та великих міст країн світу, серед яких Нідерланди, Болгарія, Угорщина, Польща, Чехія, ОАЕ та багато інших. Платформа ObmenAT24 має високу репутацію на відомих міжнародних криптовалютних лістингах.

- Гарантія безпечності угод

Для гарантування безпечності угод у платформи існує функція верифікації менеджерів, які уповноважені представляти ObmenAT24 у спілкуванні та взаємодії з клієнтами – це надійне свідчення, що угода проводиться саме з цією платформою.

- ObmenAT24 відзначено престижними нагородами

Обмінник визнано найкращим криптосервісом за версією FinAwards’25, також сервіс отримав нагороду "Найкращий криптопроєкт" на PaySpace Magazine Awards’24, сервіс визнано лідером галузі в рейтингу "ТопФінанс-2025" від видання "ТОП-100. Рейтинги найбільших" у номінації "Найкращий криптопроєкт" на PaySpace Magazine Awards’24; сервіс визнано лідером галузі в рейтингу "ТопФінанс-2025" від видання "ТОП-100. Рейтинги найбільших" у номінації "Найкращі криптовалютні платформи"; його рекомендує портал "Мінфін", як один з найкращих криптообмінників.

- Платформа ObmenAT24 обслуговує обмінні операції та транзакції понад мільйона клієнтів – це актуальний середньорічний показник

За останні три роки чисельність користувачів збільшилась приблизно вдвічі, що є наслідком зростання інтересу українців до операцій з криптоактивами.

- Поточні резерви ObmenAT24 складають еквівалент $700 тис. на добу в різних криптовалютах.

Це забезпечує можливість обробки великої кількості транзакцій, підтримку ліквідності та можливість проведення значних за обсягом окремих клієнтських операцій.

- Наразі ObmenAT24 підтримує понад 3500 комбінацій обміну між різними криптовалютами та фіатними валютами.

Це охоплює обміни між пакетом найбільш ліквідних криптовалют, обміни пакета найбільш ліквідних криптовалют на фіатні валюти та навпаки, а також обміни між різними фіатними валютами.

Переваги ObmenAT24: безпечність операцій і швидкість обміну, що є надійним захистом від втрат внаслідок волатильності ринку. Угоди закриваються в режимі реального часу, а обмінний курс для клієнта фіксується в момент зарахування його крипти на гаманець обмінника. Незалежно від подальшої швидкості обробки транзакції мережами клієнт має гарантований курс обміну без огляду на подальші коливання ринку.

Простота використання:

інтуїтивно зрозумілий інтерфейс без необхідності глибоких знань про торгівлю.

Швидкість операцій:

обміни здійснюються швидко, без необхідності чекати на виконання ордерів.

Відсутність необхідності ідентифікації / верифікації:

обмінники, як-от ObmenAT24, не вимагають проходження складних бюрократичних процедур KYC.

Наявність операцій з готівкою (ця опція недоступна на біржах):

можливість обміну криптовалюти на готівку в традиційній валюті. З сервісом ObmenAT24 обміняти криптовалюту на готівку можна у партнерських відділеннях обмінника в майже 30 містах України та 40 відділеннях у ключових столицях та великих містах світу.

"Уважність, обачність і ґрунтовна перевірка перед кожною наступною дією – найбільш ефективна зброя проти шахраїв. Краще втратити 5 хвилин на перевірку, ніж усі заощадження", – наголошують в ObmеnAT24.

Іншими ознаками, які явно вказують на шахрайську схему, можуть слугувати: відсутність відгуків або історії сайту, відсутність ліцензії або явні ознаки її фальсифікації, відсутність реальних контактів, служби підтримки, здійснення угоди без офіційного договору, відсутність офіційного акаунту, тиск з боку контрагента з вимогою якнайшвидше прийняти рішення, "обмежений час обміну". Тривожні маркери: "обмін лише сьогодні", "лише для військових", "лише через бот" – будь-які схожі пастки з ілюзією унікальної пропозиції з лімітованим часом дії.

Надійні сервіси для перевірки сайтів, що пропонують операції з криптою:

Whois Lookup

Перевіряйте, коли був зареєстрований сайт (https://who.is або подібні сервіси). Новостворені сайти – причина насторожитись.

URL Scanner

Сервіси на кшталт https://virustotal.com перевірять сайт на причетність до фішингу чи його ознаки, наявність шкідливих елементів.

"Білі" списки бірж і гаманців

Користуйтесь перевіреними платформами (CoinMarketCap, CoinGecko, офіційні сторінки проєктів / платформ).

Google Search + "scam"

Введіть назву сайту або обмінника разом зі словом "scam" – можливо, у мережі вже є попередження від інших користувачів.

Офіційні канали

Перевіряйте домен, контактну інформацію та лінки через соцмережі, підтримку, сайти компаній.

2FA і cold wallets

Використовуйте холодні гаманці (як Ledger, Trezor) для зберігання крипти та ввімкніть двофакторну автентифікацію.

Сервіси перевірки репутації

Trustpilot, ScamAdviser, форуми, Bitcointalk тощо.

Один з запобіжників, який допоможе, зокрема, не стати жертвою схеми з "замороженням" коштів, – пильність до повідомлень, які супроводжують майбутню угоду. Перш ніж відкрити імейл, слід звернути увагу на адресу відправника: шахраї найчастіше використовують рандомно згенеровані адреси електронних пошт на доменах, які ніяк не стосуються державних інституцій, коли ідеться про фейкові листи "від СБУ", "від податкової" тощо. Найчастіше прикріплені файли у таких листах можуть запускати вірус, який швидко краде облікові дані, логіни та паролі, надсилаючи їх шахраям.

Високого рівня захисту криптоактивів можна досягти, віддаючи перевагу "холодним гаманцям" (Cold Wallets – гаманці, що не мають постійного підключення до інтернету). Це можуть бути фізичні пристрої (Ledger, Trezor) або навіть паперові гаманці. У разі їх використання приватні ключі ніколи не виходять в онлайн. "Холодні гаманці" – найбільш раціональний вибір для довгострокового зберігання великих сум.

На відміну від них, "гарячі гаманці" (Hot Wallets – мобільні застосунки, браузерні розширення, гаманці на криптобіржах) постійно підключені до інтернету. Їхні переваги для користувача: зручність у повсякденному використанні, швидкий доступ до крипти для обміну, покупок, P2P-операцій. Водночас саме "гарячі гаманці" найбільш вразливі до фішингу, вірусів, зливу / крадіжки облікових даних.

"«Гарячі гаманці» без двофакторної автентифікації або у разі зберігання пароля у браузері нерідко «ламають». Аби уникнути загроз, варто використовувати тільки перевірені застосунки (MetaMask, Trust Wallet, біржові гаманці), вмикати 2FA. Також резервні копії seed-фраз не слід зберігати в онлайн чи у хмарних сховищах", – радять фахівці ObmеnAT24.

За їхніми словами, в "гарячих гаманцях" не варто зберігати великі суми.

Правоохоронці не квапляться карати криптошахраїв

Попри те, що в Україні криптоактиви досі не легалізовані, в законодавчому полі вже існує відповідальність за криптошахрайство. Щоправда, добитись покарання злочинців і повернення коштів дуже непросто. Шахраї "замітають сліди" не менш віртуозно, ніж виманюють криптовалюту в довірливих криптоентузіастів та початківців.

Один з розповсюджених способів – застосування "міксерів" – спеціальних сервісів або програм, які використовуються шахраями для "змішування" криптовалют, з метою приховати сліди їхнього походження. Це як кинути монети в коробку, в якій зберігаються монети сотень інших людей, і дістати звідти інші монети аналогічного номіналу. Нові монети не мають чіткої прив’язки до початкової транзакції – відстежити їх у блокчейні значно складніше.

"Оскільки ринок криптовалют в Україні досі перебуває у «сірій» законодавчій та регуляторній зоні, навіть жертви шахраїв замість отримати відновлення справедливості, нерідко самі опиняються у фокусі правоохоронців або податкової. Їх можуть перевірити щодо джерел походження криптоактивів. Податківці можуть зацікавитись жертвою криптошахрайства, підозрюючи незадекларовані доходи або ухилення від сплати податків. Це може загрожувати повним блокуванням рахунків, навіть банківських транзакцій, особливо ймовірно після великих переказів або конвертацій у фіат", – попереджають фахівці ObmеnAT24.

Аби уникнути ризику, варто зберігати докази походження крипти (транзакції, листування тощо), а також консультуватись із досвідченим юристом перед зверненням до правоохоронців, радять фахівці.

Найкраще, звісно, надійно убезпечити себе від шахрайських схем.

"Наразі надійні та прозорі провайдери криптосервісів можуть надавати допомогу потерпілим від дій шахраїв, зокрема для їх виявлення, пошуку та повернення коштів. Хоча це не обов’язок, а, ймовірніше, частина клієнтського сервісу та захисту репутації. ObmenAT24 в окремих випадках надає допомогу ошуканим користувачам. Варто підкреслити: успішний розшук шахраїв та повернення коштів – це радше рідкісний "хеппі енд", ніж повсякденна практика", – підсумували представники криптообмінника.

Читайте також попередній матеріал спецпроєкту "Говорить крипта" про те, як надбати мільйони, не втративши кошти на гойдалках з криптою.

Матеріал не є фінансовою рекомендацією або закликом до дії. Представлена аналітика є приватною думкою її авторів. Економічна правда не несе відповідальності за інвестиційні рішення читачів. Історичні доходи в минулому не гарантують доходів в майбутньому.

01

Реєстрація акаунту (операції обміну / переказу) займає лічені хвилини. Можна зареєструватися через пошту або за номером телефону чи ніком у телеграмі.

Якщо реєстрація відбувається через пошту, потрібно перевірити підтвердження на ній, щоб активувати акаунт. Заявка може бути оброблена і без реєстрації на платформі чи активації акаунта. Якщо клієнт не надав адресу електронної пошти, оператори служби підтримки зв’яжуться з ним у телеграмі або зателефонують, якщо не були зазначені ані електронна пошта, ані акаунт у телеграмі.

Якщо реєстрація відбувається через пошту, потрібно перевірити підтвердження на ній, щоб активувати акаунт. Заявка може бути оброблена і без реєстрації на платформі чи активації акаунта. Якщо клієнт не надав адресу електронної пошти, оператори служби підтримки зв’яжуться з ним у телеграмі або зателефонують, якщо не були зазначені ані електронна пошта, ані акаунт у телеграмі.

02

Вибір криптовалюти або фіату (традиційної валюти).

03

Введення суми – потрібно зазначити суму, система автоматично покаже суму, яку можна отримати після обміну.

04

Платіж – відправлення криптовалюти на зазначену адресу. Її можна скопіювати вручну або скористатися QR-кодом.

05

Отримання коштів – після підтвердження транзакції гроші надходять на рахунок. Час зарахування залежить від завантаженості блокчейну, але зазвичай це займає не більш як 10 хвилин. Через сайт ObmenAT24 можна вивести свої кошти на картку будь-якого українського банку в гривні.

Реєстрація акаунту (операції обміну/переказу) займає лічені хвилини. Можна зареєструватися через пошту або за номером телефону чи ніком у телеграмі.

Якщо реєстрація відбувається через пошту, потрібно перевірити підтвердження на ній, щоб активувати акаунт. Заявка може бути оброблена і без реєстрації на платформі чи активації акаунта.

Якщо клієнт не надав адресу електронної пошти, оператори служби підтримки зв’яжуться з ним у телеграмі або зателефонує, якщо не були зазначені ані електронна пошта, ані телеграм-акаунт.

Якщо реєстрація відбувається через пошту, потрібно перевірити підтвердження на ній, щоб активувати акаунт. Заявка може бути оброблена і без реєстрації на платформі чи активації акаунта.

Якщо клієнт не надав адресу електронної пошти, оператори служби підтримки зв’яжуться з ним у телеграмі або зателефонує, якщо не були зазначені ані електронна пошта, ані телеграм-акаунт.

Вибір криптовалюти або фіату (традиційної валюти)

Введення суми – потрібно зазначити суму, система автоматично покаже суму, яку можна отримати після обміну.

Платіж — відправлення криптовалюти на зазначену адресу. Її можна скопіювати вручну або скористатися QR-кодом.

Отримання коштів – після підтвердження транзакції гроші надходять на рахунок. Час зарахування залежить від завантаженості блокчейну, але зазвичай це займає не більш як 10 хвилин. Через сайт ObmenAT24 можна вивести свої кошти на картку будь-якого українського банку в гривні.

Чому українцям варто інвестувати в крипту попри курсові гойдалки

При вірно обраній стратегії, криптовалюта – надійний спосіб зробити інвестиції та сформувати на випадок непередбачених ситуацій (втрата і пошук роботи, релокація тощо) "оперативний резерв у стейблкоїнах", захищений від девальвації. У поточних умовах українці можуть звернути увагу на стабільні криптовалюти з високою ліквідністю та доведеною довгостроковою надійністю, кажуть експерти ObmenAT24.

Bitcoin (BTC):

визнаний цифровий актив з широким прийняттям, який виступає забезпеченням для багатьох інших криптоактивів.

визнаний цифровий актив з широким прийняттям, який виступає забезпеченням для багатьох інших криптоактивів.

Ethereum (ETH):

платформа для смартконтрактів з активною екосистемою, також виступає забезпеченням для багатьох інших криптоактивів.

платформа для смартконтрактів з активною екосистемою, також виступає забезпеченням для багатьох інших криптоактивів.

Особливу увагу варто звернути увагу на стейблкоїни (Stablecoins – USDT, USDC), які прив’язані до долара США, що забезпечує їх стабільність.

Попри широкий спектр факторів та ризиків, пов’язаних з геополітичними напруженнями та загальною турбулентністю на фінансових і біржових ринках, регуляторними змінами та зміною інвестиційних і спекулятивних пріоритетів, існує широкий спектр фундаментальних передумов для подальшого зростання сфери криптоактивів, переконані експерти ObmenAT24.

За їх словами, можна прогнозувати, що події в США у сфері крипторегулювання формують серйозний потенціал для активізації операцій з криптоактивами, а відтак довгострокового зростання їх вартості.

Закономірно, що глибше проникнення криптовалют в традиційну економіку, спрощення створення альткоїнів та збільшення їх ліквідності через розміщення на різних типах бірж стане драйвером збільшення їх кількості на ринку. Окрім того, значний інтерес до випуску та обігу криптовалют демонструють компанії традиційної економіки, такі як Toyota та Mitsubishi, JPMorgan Chase, Meta. А компанії IBM та Microsoft пропонують масові блокчейн-рішення та сервіси. Крипто бум – це лише питання часу.

Загалом масова інтеграція "крипти" у світову фінансову систему вже відбулась: будь-яка людина має змогу проводити транзакційні чи інвестиційні операції з криптою, і ці операції вже зараз абсолютно нормально стикуються з класичною фіатною (традиційною) грошовою системою, з продуктами банків та небанківських платформ.

Криптовалюти вже стали настільки вагомим явищем, що держави не можуть їх ігнорувати та змушені йти назустріч. Жодна держава, група держав чи економічний блок не можуть просто так заборонити крипту чи операції з нею, адже таке рішення призведе до появи паралельної глобальної тіньової грошової системи із криптовалют, що зовсім неприйнятно для держав внаслідок повної втрати контролю, переконані в ObmenAT24.

Взаємне проникнення та поступова інтеграція традиційних та криптофінансів – невідворотний процес, який триває вже понад десятиліття. А державне регулювання в окремих випадках просто рефлексує та адаптується до фактичної ситуації, яка склалась на ринку, як ми це побачили на прикладі США, де чинний президент Дональд Трамп ще у 2021 році називав крипту "шахрайством".

Матеріал не є фінансовою рекомендацією або закликом до дії. Представлена аналітика є приватною думкою її авторів. Економічна правда не несе відповідальності за інвестиційні рішення читачів. Історичні доходи в минулому не гарантують доходів в майбутньому.